I CMS sono più o meno vulnerabili e soggetti ad operazioni malevole che possono compromettere il funzionamento dei siti web.

Un’analisi sulle minacce web, con particolare riguardo per i CMS, è stata condotta da Sucuri, azienda leader nel settore della sicurezza informatica. Il report descrive nel dettaglio le tendenze e le tipologie di attacco cyber che nel corso del 2022 hanno più frequentemente interessato i CMS.

Indice dei contenuti:

I CMS più vulnerabili

Lo studio ha evidenziato che il 50,58% di tutte le applicazioni CMS erano obsolete al momento dell’infezione. Ciò è riconducibile perlopiù alla mancata attività di aggiornamento dei CMS. In particolare, il 49,8% delle installazioni WordPress era obsoleta e il 36% di tutti i siti web compromessi includeva almeno 1 plugin o tema vulnerabile. Questi dati sottolineano l’importanza di effettuare aggiornamenti e applicare patch di sicurezza quando disponibili, mitigando i rischi di bug e riducendo la superficie di attacco.

I dati hanno rivelato che WordPress, di gran lunga il CMS più popolare, ha rappresentato il 96,2% delle infezioni nel 2022. Seguono Joomla (1,9%) e Magento (0,7%). Tuttavia, l’aggiornamento automatico introdotto da WordPress ha avuto un effetto benevolo.

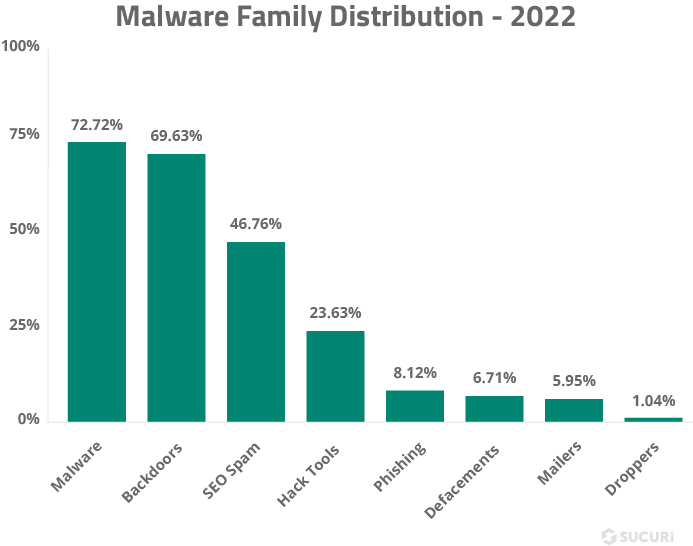

Le infezioni più frequenti nel 2022

Nel corso del 2022, il malware ha agito iniettando script dannosi JavaScript e PHP per reindirizzare i visitatori a siti web di truffe o spam, rubare credenziali di accesso o fornire download drive-by.

Ad esempio, solo nel 2022 oltre 141.000 siti web scansionati da SiteCheck sono risultati infetti da varianti dannose di una campagna mirata a componenti vulnerabili di WordPress. Anche SocGholish ha avuto successo: conosciuta anche come infezione “falso aggiornamento del browser”, una volta che questo malware si inserisce all’interno di siti compromessi, gli utenti che visiteranno le relative pagine verranno accolti da una richiesta credibile di aggiornamento del browser che comporterà il drive-by-download dannoso.

Gli utenti ignari che scaricano questi file stanno aprendo inconsapevolmente le porte a un trojan che verrà utilizzato per compiere un attacco ransomware.

Anche il furto dei dati delle carte di credito utilizzate per gli acquisti online ha avuto largo spazio nel 2022: in questo caso, il 2,3% degli e-commerce conteneva uno skimmer di carte di credito. In particolare, sono state rilevate azioni mirate che hanno interessato un gran numero di negozi online che eseguono WooCommerce.

Questo malware si trova principalmente nel file header.php del tema e presenta un modulo di pagamento fasullo, sovrapponendolo a quello dell’e-shop. Gli ignari clienti inseriscono i dati di pagamento pensando di completare l’ordine, quando in realtà li stanno inviando ai cyber criminali.

Il 46,76% di tutti i siti web scansionati è risultato infetto da “SEO Spam” che nella sua forma più diffusa dissemina parole chiave spam ed effettua reindirizzamenti indesiderati che inviano traffico a siti web spam di terze parti. La maggior parte di tutte le infezioni da spam SEO (il 38,5%) era di tipo doorway, note come pagine gateway progettate per classificare le query di ricerca e ingannare gli utenti.

Attacchi cyber: qualche dato sul 2022

Nel corso del 2022, il 67% delle aziende italiane ha rilevato un incremento dei tentativi di attacco e il 14% ha dovuto fare i conti con ingenti conseguenze. Il Clusit, già nel primo semestre del 2022, aveva registrato un aumento di cyber attacchi dell’8,4% rispetto al medesimo periodo del 2021. Questo scenario ha convinto molte imprese a investire sempre di più in formazione e in protocolli di cyber security.

In questo contesto si inserisce Disaster Recovery, la soluzione di Shellrent che offre una più strutturata e affidabile strategia di backup in piena coerenza con il nostro payoff che ci identifica come il primo hosting italiano Security First.

Il nostro servizio, infatti, salvaguarda file e dati in caso di attacchi malevoli conservando una o più copie di backup in un Cloud Storage esterno e replicato, così da poterle ripristinare velocemente all’occorrenza. Ogni backup effettuato su hosting e cloud viene copiato automaticamente all’interno di uno spazio localizzato in un diverso datacenter. Dal Cloud Storage, in replica in tempo reale in una region differente a più di 1.000 km, potrai gestire in modo autonomo i backup e la relativa retention, scegliendo quali backup eliminare o mantenere e cosa ripristinare.